来源 :亚信安全2023-07-07

罪恶足迹遍布全球

“荣登”2022年全球勒索软件榜首

2022年最活跃的勒索软件

格外青睐关基行业

作为全球最猖獗的勒索软件

Lockbit可谓恶贯满盈

......

何为Lockbit?

Lockbit勒索软件现为全球最猖獗的勒索软件,其荣登2022年全球勒索软件榜首,成为2022年全球最活跃的勒索软件。据报道,仅在2022年其受害者就多达1000多个,自2019年底首次出现以来已经收获了超过1亿美元的赎金。Lockbit的攻击范围遍及北美、欧洲和亚太地区,攻击目标则青睐于制造、政府、网络安全和国防等关键基础设施行业。

持续更新的Lockbit

Lockbit勒索软件之所以持续活跃,与其不断地改进勒索技术和分发勒索策略有关。Lockbit 3.0已经成为“加密、窃密、DDOS”三重勒索的典型代表。

恶意满满地攻击流程

Lockbit的入侵方式具有多样性,在不同的攻击案例中使用的技术手法也不相同。亚信安全通过分析多个案例总结出了Lockbit主要采用的3种获取初始访问权限策略:

攻击者采用社会工程学策略,向目标用户发送钓鱼邮件,诱导客户点击附件或者是恶意链接,下载恶意软件。

借助大规模的漏洞扫描行为来定位潜在目标,利用流行的应用程序漏洞提升权限后获取初始访问机会,或者通过服务器部署服务的漏洞,突破防御设备,获得初始访问权限。

通过RDP暴力破解或者密码爆破的方式获得初始访问权限。

在获得对网络的初始访问权限后,Lockbit通常通过Dump Lsass.exe+Mimikatz的方法获取管理员密码,或者通过植入后门的方式进行权限维持。

为了深入渗透内网,Lockbit利用系统上已开启的RDP服务,远程登录到受感染的主机,并将其作为跳板机,进一步传播到其他主机。PsExec工具则是Lockbit勒索首选的横向传播工具,通过远程执行命令,将恶意代码传输到其他主机上。

除此之外,Windows管理工具基础设施(WMI)也是该勒索软件常用的工具,通过远程进程调用(RPC)和远程执行命令,可以使攻击者在内网中快速传播和控制感染主机。

亚信安全

产品及解决方案

●

「方舟」勒索治理解决方案

超全。「方舟」勒索治理解决方案汇聚云、网、边、端、邮全栈检测数据,多维度“感知”勒索信息和攻击趋势,全面前置勒索防护,封堵勒索传播源头,扼制攻击态势。在响应和处置阶段,利用立体化防护,云网边端邮产品智能联动,本地+云端威胁情报研判,切断勒索攻击途径、拦截勒索加密行为;同时,全局感知和可视化技术,能够“具象化”勒索事件和产品能力,战局尽在掌控。

极简。仅需部署一台服务器,无需安装其他组件,即可完成UAP勒索治理平台远程运营的零感部署和升级。简化无效操作,聚合安全能力,实现一个平台、一键处置勒索风险,同时配合亚信安全的安全运营专家团队,第一时间远程响应处置,进阶“平台+产品+服务”的一体化治理。

●

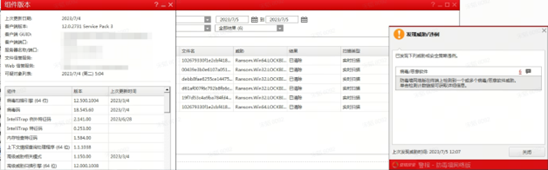

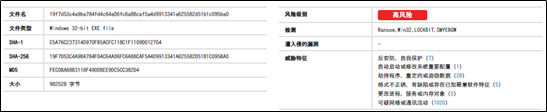

亚信安全传统病毒码版本18.545.60,云病毒码版本18.545.71,全球码版本18.545.00已经可以检测,请用户及时升级病毒码版本;

●

亚信安全梦蝶防病毒引擎可以检测该类型病毒,可检测的病毒码版本为1.6.0.164;

●

亚信安全DDAN沙盒平台可以检测该勒索的恶意行为;

亚信安全提醒

这些安全建议要牢记

全面部署安全产品,保持相关组件及时更新;

检查系统及应用软件是否存在高危漏洞,请及时修复漏洞或者升级版本;

关闭非必要对外服务,必须的对外服务加强安全防护;

尽量关闭不必要的默认共享,避免被横向传播;

尽量关闭不必要的端口;

采用高强度密码,避免使用弱口令,避免多个密码相同,定期更换密码;

请注意备份重要文档。备份的最佳做法是采取3-2-1规则,即至少做三个副本,用两种不同格式保存,并将副本放在异地存储。